はじめに

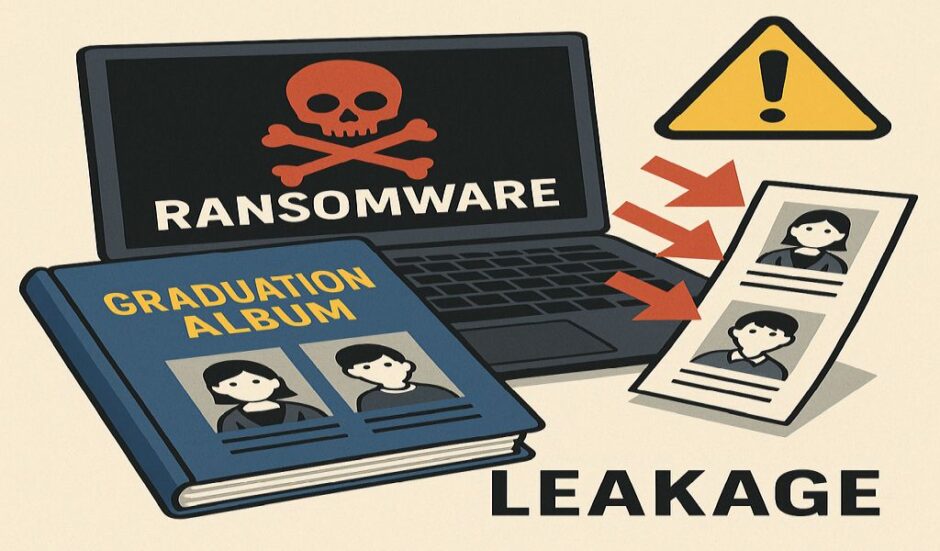

2025年、宮城県仙台市内の印刷会社がランサムウェアによるサイバー攻撃を受け、小・中・高校から預かった卒業アルバム用の氏名や写真などのデータが漏洩するという深刻な事件が報じられました。

続いて5月、同印刷会社と契約した秋田内の学校にも被害の可能性があると報じられました。

漏洩したのは、児童・生徒の顔写真・氏名など、個人が特定できる情報とのことです。

このような事件は、もはや教育現場と無縁ではいられません。

学校が直接被害を受けたわけでなくとも、「学校経由で提供したデータ」が漏れた以上、保護者や生徒に対する説明責任が生じます。

本記事では、「なぜこのような事件が起こるのか」「どのような対策が必要か」を分かりやすく解説しようと思います。

ランサムウェアとは何か?

「ランサムウェア」とは、感染したコンピュータやサーバのデータを暗号化して使用不能にし、復旧のために金銭(身代金)を要求するマルウェア(悪意あるソフト)です。

近年では、単なる金銭要求にとどまらず、データの「漏洩」を盾にした二重の脅迫が増えています。

特に学校関係のデータは、子どもの写真や名簿など、外部に流出すると深刻なプライバシー被害につながるため、非常に危険です。

- 定義:「身代金(Ransom)」を要求するマルウェアの総称。

- 主な動作:

- ファイルを強力な暗号でロック

- 「解除したければ身代金を支払え」と脅迫メッセージを表示

- 最近では「盗んだデータを公開する」という二重恐喝が主流化

感染経路(一般的な経緯)

ランサムウェアは、以下のような経路で企業・組織に侵入します。

■ フィッシングメール

「請求書を確認してください」「写真データをお送りします」といった巧妙なメールに添付されたファイルを開いた瞬間に感染します。

■ セキュリティの甘い遠隔操作機能(RDPやVPN)

印刷会社や外部業者が、自宅や別拠点から社内ネットワークに接続して作業している場合、パスワード管理が甘いと乗っ取られる危険性があります。

■ ソフトウェアの未更新(脆弱性)

業務に使用する古いソフトやWindowsのセキュリティ更新がされていないと、ウイルスが容易に入り込みます。

■ 外部記憶媒体(USBメモリなど)

社員やアルバイトが、外部から持ち込んだUSB経由で感染するケースも報告されています。

ウイルス対策ソフトだけでランサムウェアは防げるのか?

多くの学校や教育委員会では、「とりあえずウイルス対策ソフトは導入しているから大丈夫」と思われがちです。

しかし、残念ながらランサムウェアは従来のアンチウイルスソフトだけでは防ぎきれないのが現実です。

1. 既知のウイルスしか検知できないことが多い

多くの対策ソフトは「パターンマッチング型」であり、あらかじめ登録されたマルウェアの特徴に基づいて検知します。しかし、ランサムウェアは日々進化し、改良されるため、「未知の亜種」には反応できないことがあるのです。

2. “正常に見える動き”に偽装するケース

ExcelやWordのマクロを使った手法など、見た目は無害に見えるファイルが、実は裏でファイルを暗号化している──そうした攻撃では、対策ソフトが「通常の動作」と誤認してしまうこともあります。

3. ゼロデイ攻撃に対応できない

ソフトウェアの「未発見の脆弱性(ゼロデイ)」を突いた攻撃には、そもそも対策ソフトが対応するパターンを持っておらず、無防備なまま感染を許してしまいます。

4. USBメモリや内部犯行など、ネットを通らない感染もある

持ち込みのUSB機器や、悪意を持った内部関係者による攻撃など、ネットを介さない感染経路はアンチウイルスソフトの範疇外です。

ウイルス対策ソフトは「第一の防衛線」にすぎません。

学校が今後守るべきは、ソフトだけでなく、人・組織・ルールを含めた「多層防御(ディフェンス・イン・デプス)」です。

- EDR(エンドポイント検知と対応)ツールの導入

→ ファイルの振る舞い自体を監視し、怪しい動作を検知・隔離できます。 - 職員へのサイバー対応研修の実施

→ フィッシングメールを見抜く力を養うことで、「人」を強化できます。 - 定期的なバックアップとオフライン保管

→ 万が一暗号化されても、被害を最小限に抑えられます。 - 多要素認証(MFA)の導入

→ 万が一パスワードが漏れても、不正ログインを防げます。

なぜ「卒業アルバム用データ」が狙われるのか?

卒業アルバムには、顔写真・氏名・学校名・クラス名など、児童生徒の個人を特定できる情報が多数含まれます。

印刷会社はそれらを一括して預かる立場であり、攻撃者にとっては効率的に大量の個人情報を盗める絶好の標的です。

写真のように「思い出」が関わる情報は、感情的に訴えやすいため、金銭要求の材料にもされやすい

実際にあった過去の事件

● 東北学院でのランサムウェア被害(2024年)

- 仙台市に本部を置く学校法人東北学院および東北学院大学で、職員が使用していた業務用パソコン1台がランサムウェアに感染

- 在籍する学生らの氏名や学生番号など、計7,085件の個人情報が漏えいしたことが報じられました。

● 大阪府・共栄印刷工業のケース(2022年)

- 数百校の卒業アルバム制作を請け負っていた会社がランサムウェア攻撃を受け、児童の写真や名簿が流出

- 攻撃者はデータをダークウェブで一部公開し、身代金を要求

- 関係各校は保護者説明・調査・再撮影などに追われ、大きな混乱に

● 山梨大学(2021年)

- 学内サーバが感染し、学生情報・研究データなどが暗号化

- 業務が停止し、復旧までに長期間を要した

教育現場として意識すべきポイント

1. 外部業者へのセキュリティ確認を徹底

- 印刷会社や撮影業者に「セキュリティ対策は万全ですか?」と聞くのは、今や当然のリスク管理

- 必要であれば契約書に「個人情報の適切な保護義務・漏洩時の責任」も明記すべき

2. 学校側のチェックも不可欠

- 写真データや名簿を渡すときは、パスワード付きZIPファイルや暗号化サービスを活用

- 担任任せにせず、ICT担当や管理職でダブルチェックを行う体制づくりが重要

3. 保護者への説明責任と連携

- 万が一流出した場合、学校には説明責任がある

- 「学校は知らなかった」では通用しない時代になっている

- 情報共有・対策協議の場として、PTAとの連携強化も視野に入れる

まとめ:思い出と個人情報を守るのは、大人の責任

卒業アルバムは、子どもたちにとって一生の宝物です。

しかし今、その思い出がサイバー攻撃者にとって「金になるデータ」にされつつあります。

学校が直接ハッキングされる時代もそう遠くはありません

教育現場が今すぐできることとして、下記のような対応が必要です。

- 外部委託先のセキュリティ体制を確認する

- データの受け渡し方法を見直す

- 職員の情報対応スキルの向上、及びコンサルの導入

- 保護者への透明性ある説明と連携を進める

子どもたちの情報を守ることは、大人としての信頼を守ること。

いま私たちに求められているのは、「知らなかった」で済まされない危機管理意識です。

Intelligence-Console

Intelligence-Console